Come CQ-Sentry può trasformare la visibilità esterna in un vantaggio competitivo per CISO, CTO e CEO

🔍 Abstract

La superficie d’attacco di ogni azienda si estende ben oltre i confini del perimetro tradizionale. Credenziali compromesse, repository esposti e menzioni su forum criminali sono ormai la norma. In questo contesto, l’Exposure Management non è più un’opzione: è una leva strategica per chi vuole prevenire attacchi, contenere i costi SOC e proteggere reputazione e business.

1 | Il paradosso della visibilità

Nel 2025 la cyber-surface di qualunque azienda è più ampia che mai: SaaS, code-repo pubblici, canali Telegram, marketplace ransomware. Eppure, il 93 % dei security leader afferma che l’Exposure Management è la priorità n. 1, mentre il 57 % ammette di lasciare esposte vulnerabilità già conosciute. Il problema non è sapere cosa sistemare, ma riuscire a farlo in tempo utile.

Il risultato è visibile: credenziali aziendali vendute nei log degli info-stealer, segreti API caricati su GitHub, ticket che finiscono nei data-dump dei gruppi ransomware. Ogni esposizione non sanata è una corsia preferenziale per i cybercriminali.

2 | Tre notizie-chiave che nessun decisore può ignorare

| Notizia | Perché conta per il board |

|---|---|

| Cisco ISE: CVE-2025-20281 / -20337 Bug RCE pre-auth, già sfruttato in the wild | Patch management ritardato = privilegi “root” per l’attaccante su infrastrutture critiche. |

| Forrester TEI su Flare 321 % ROI in 3 anni, payback < 6 mesi | Un TEM maturo taglia costi, riduce il rischio di breach e non è solo “spesa di compliance”. |

| Previsione Gartner CTEM Chi adotta un programma di Continuous Threat Exposure Management sarà 3 volte meno esposto a brecce entro il 2026 (–66 % di probabilità) | Il mercato premia chi passa dal patch-tuesday al monitoraggio continuo. |

3 | Perché gli strumenti legacy non bastano più

- Dwell-time medio > 200 giorni: troppo per contrastare minacce che nascono su canali non indicizzati.

- Tool-chain frammentata: ogni strumento parla un linguaggio diverso; al CISO arrivano migliaia di alert, pochi realmente prioritari.

- Skill-gap cronico: molte aziende non hanno personale SOC sufficiente per processare allarmi h24.

Serve un modello che unifichi rilevamento, priorità e remediation, in modo continuo.

4 | Il framework CTEM (Continuous Threat Exposure Management)

Gartner propone cinque fasi cicliche: scoping, discovery, prioritization, validation, mobilization. L’obiettivo: passare dal “sapere che ci sono vulnerabilità” al “sapere quali possono far crollare l’azienda questa settimana”.

Chi integra CTEM ridurrà il rischio di breach del 60+% entro il 2026.

5 | CQ-Sentry: la risposta TEM in white-label by CyberQuake

CyberQuake è fra le sole tre CyberSec firm italiane con accesso alla piattaforma Flare. Abbiamo rebrandizzato la soluzione in CQ-Sentry, integrandola nei nostri servizi avanzati.

Come funziona in 3 passaggi:

- Onboarding in 30 minuti (senza agent né configurazioni complesse, tutto da remoto): si inserisce dominio, repo Git o altri “identificatori” → scansione di oltre 400.000 fonti esterne.

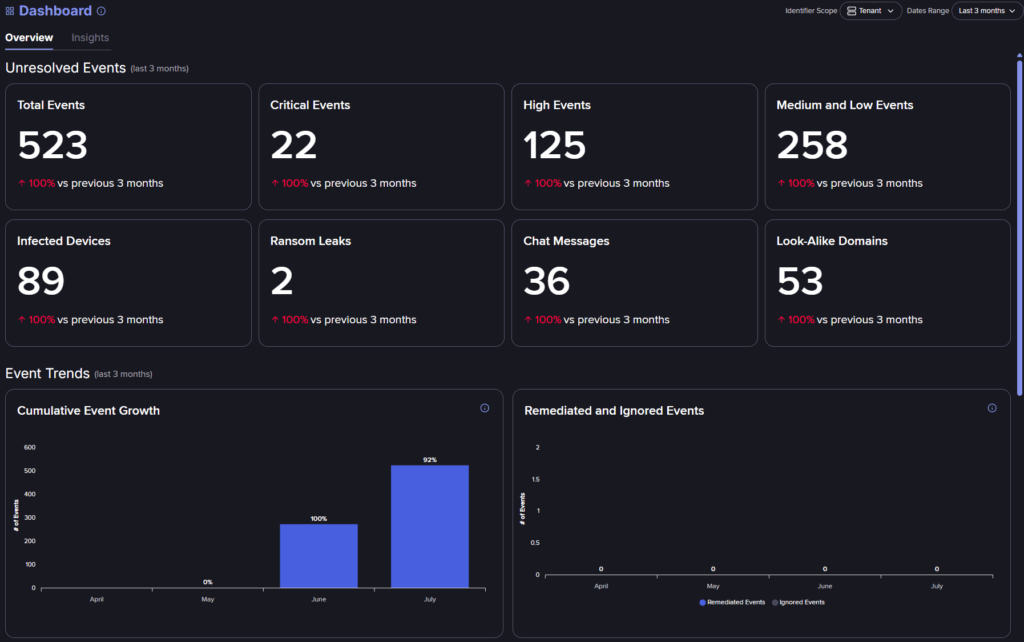

- Scoring a 5 livelli: ogni evento riceve un rischio contestuale (da info a critical-5). Il CISO vede solo ciò che merita attenzione.

- Integrazione fluida: CQ-Sentry parla nativamente con SIEM, SOAR, Jira, Slack (API REST / webhook).

Benefici misurabili

• Un provider digitale svedese ha risparmiato 600 ore/uomo all’anno.

• Il TEI Forrester su Flare mostra 321 % di ROI in 3 anni, con –25 % rischio breach e –31 % dei costi licenza.

6 | Ecco i 5 indicatori che ogni CISO dovrebbe già riportare al board

- Credenziali aziendali trovate su dark web / stealer log

- Secrets e token rilevati in codice pubblico (GitHub, GitLab)

- Menzione dell’azienda su leak-site ransomware

- Numero di asset “ombra” esposti (bucket S3, subdomain, IP)

- Mean Time to Remediate (MTTR) per alert TEM critico

CQ-Sentry genera dashboard executive e report PDF pronti per il board, rendendo questi KPI chiari anche per chi non ha background tecnico.

7 | Roadmap di adozione consigliata

| Fase | Obiettivo | Risultato |

|---|---|---|

| 0–30 giorni | Deploy CQ-Sentry su domini e repo | Inventario esposizioni + report gratuito in 72 h |

| 30–90 giorni | Integrazione con stack IT + playbook patch | MTTR < 48 h, –50 % alert inutili |

| 90–180 giorni | Estensione al perimetro supply-chain | Rischio breach via vendor ↓, scoring assicurativo ↑ |

| >180 giorni | Automazione + threat-hunting | Full CTEM, gestione ciclica del rischio |

8 | Conclusione — Dall’esposizione al vantaggio competitivo

Il board non può più permettersi un approccio “best effort” alla superficie esterna: l’attacco parte da fuori, l’impatto si sente dentro — in margini, reputazione, valore azionario. L’Exposure Management è la nuova metrica di solidità digitale, e la differenza fra subire la prossima breach o usarla per battere la concorrenza.

📌 Tech Box – FAQ, quote & checklist operativa

FAQ TECNICHE

- Quanto tempo richiede l’on-boarding di CQ-Sentry ?

«30 minuti per collegare dominio o repo; da quel momento la piattaforma monitora più di 400 000 fonti esterne» Flare - Si integra con il mio SIEM / SOAR?

Sì, via webhook REST o bus di messaggistica; connettori nativi per Splunk, QRadar, Sentinel e Jira. - Quanti alert prioritari riceverò?

Nei PoC 2024 la riduzione del noise ha superato il 50 %, con ~25 eventi critical-5 al mese Flare

QUOTE CLIENTE

«In meno di tre mesi abbiamo recuperato circa 600 ore/uomo grazie alla riduzione degli alert e ai report executive automatici.»

— CTO, Digital Solutions Provider svedese Flare

CHECKLIST CTEM in 5 step

- Inventaria domini, repo e keyword di brand.

- Attiva feed dark-web & stealer-log su CQ-Sentry.

- Integra con SIEM/SOAR per auto-ticketing.

- Definisci SLA: remediation < 48 h per criticità 5.

- Riesamina i KPI CTEM ad ogni board-meeting trimestrale.

➡ Richiedi il tuo Report di Sicurezza Gratuito in 72 h

Scopri in pratica quante credenziali, segreti e asset esposti sono già nel mirino degli attaccanti. Prenota oggi la trial di CQ-Sentry.

Un nostro esperto ti mostrerà, in 30 minuti di briefing live, come trasformare quei dati in azioni concrete — prima che lo facciano i criminali.